Der Begriff Compliance kommt in vielen Kontexten (Medizin, Bankwesen, Wirtschaft) vor und bedeutet das (ethisch) korrekte, regel-konforme Verhalten oder auch die aktive Mitwirkung. Bei der IT-Compliance geht es demnach um die nachweisbare Einhaltung geltenden Rechts, der Berücksichtigung von Datenschutzverordnungen und dem Schutz der IT-Infrastruktur durch Hacker, Spammer und Viren.

In diesem Beitrag schauen wir uns an, warum IT-Compliance so wichtig ist, wen sie betrifft und wie man sie im Unternehmen konkret umsetzen kann.

Warum ist IT-Compliance wichtig?

Es gibt sehr viele Gründe, die die Wichtigkeit von Compliance Richtlinien in einem Unternehmen unterstreichen. Bei Kapitalgesellschaften haften etwa Geschäftsführer und Vorstände bei rechtlichen Vergehen in diesem Bereich persönlich und können mit sehr hohen Geldstrafen oder gar Freiheitsstrafen belegt werden.

Je größer ein Unternehmen ist, desto schwieriger wird es, alle Regelungen und gesetzlichen Vorgaben einzuhalten, da einfach zu viele Personen mit den persönlichen Daten der Kunden, Mitarbeiter und Partner arbeiten. Jeder muss sich an das geltende Recht halten. Aber, je mehr Menschen involviert sind, desto mehr Fehler können auch gemacht werden.

Das Bundesdatenschutzgesetz und die DSGVO sind sehr streng und erlauben keinerlei Fehler. Demnach sind alle Unternehmen, die persönliche Daten erheben, speichern und verarbeiten, verpflichtet, die geeigneten Maßnahmen zu ergreifen, um einen unerlaubten Zugriff zu verhindern. Wie Sie das in Ihrem eigenen Unternehmen gewährleisten können, erfahren Sie im weiteren Verlauf dieses Beitrags.

Was ist IT-Compliance: Key-Take-aways

➔ Werden die gesetzlichen Vorgaben nicht eingehalten, können Geschäftsführer und Vorstände persönlich zur Verantwortung gezogen werden.

➔ Es drohen Geldstrafen von mehreren Tausend bis hin zu 20 Millionen Euro (oder 4 % des weltweiten Umsatzes eines Unternehmens) oder Freiheitsstrafen von bis zu 2 Jahren.

Wer muss diese berücksichtigen?

Alle Unternehmen oder auch Einzelpersonen, die persönliche Daten erheben, speichern und verarbeiten, müssen sich an die Vorgaben der entsprechenden Datenschutzgesetze halten. Innerhalb der Unternehmen sind alle Mitarbeiter, die Zugang zu diesen Daten haben, ebenfalls verpflichtet, sich an die Gesetze zu halten. Sie sind für alle diese Personen verbindlich.

Soweit die Theorie. Nun gilt es jedoch zudem in Unternehmen, die Befolgung der Richtlinien (sowohl die gesetzlichen Vorgaben als auch zusätzliche unternehmensinterne Vorschriften) einzurichten und regelmäßig zu kontrollieren.

Meist wird dies über die IT-Abteilung realisiert, da hier die entsprechende Fachkompetenz sitzt. Der Admin oder auch ein eigens eingestellter Datenschutzbeauftragter erarbeitet unternehmensspezifische IT-Compliance-Policies, die dann im gesamten Unternehmen eingeführt werden.

Wie kann man dies im eigenen Unternehmen beachten?

Complianceanforderungen sind hochkomplex und müssen ständig angepasst werden. Zum einen ändern sich die gesetzlichen Rahmenbedingungen bisweilen, es ändert sich möglicherweise die IT-Infrastruktur, aber vor allem wechseln ständig die Mitarbeiter. Eine IT-Compliance ist demnach kein statisches System, es muss immer wieder den neuesten Bedingungen angepasst werden.

Es lassen sich nicht immer alle Datenverluste durch Manipulation, Missbrauch, Hackerangriffe oder Mitarbeiterfehler vermeiden. Wichtig ist jedoch, dass man nachweisen kann, alles dagegen unternommen zu haben, was in seiner Macht steht und zu dem man gesetzlich verpflichtet ist. Kann man dies nachweisen, wird man trotz eines Vergehens üblicherweise nicht belangt.

Compliance Management ist per Definition bereits das Leiten, Führen, Planen und Entscheiden von Maßnahmen zur Sicherung persönlicher Daten. Dies gilt es täglich zu leben und zu überwachen. Aber wie macht man das ganz konkret?

Konkret geht es darum, mögliche Fehlerquellen zu reduzieren, Mitarbeitern nur begrenzten Zugang zu bestimmten Daten zu geben und geeignete Lösungen für den Schutz vor Angriffen, Viren und anderen Bedrohungen zu etablieren, zu dokumentieren und nachzuweisen. Dies kann man z. B. durch folgende Maßnahmen erreichen:

- Nutzung eines IT-Compliance-Policy Managements, welches alle Vorgänge dokumentiert, um einen Nachweis zu haben, alle erforderlichen Maßnahmen getroffen zu haben. Über eine solche Software lassen sich zudem alle angeschlossenen Geräte, Terminals und Laptops steuern und überwachen.

- Festlegung von Einzelmaßnahmen wie dem Verbot, Software und Apps selbstständig herunterzuladen oder unternehmensfremde USB-Medien zu verwenden.

- Sperrung bestimmter, möglicherweise gefährlicher Webseiten für alle Mitarbeiter oder sogar zeitliche Zugangsbeschränkungen zum Internet allgemein.

- Regeln zur Erstellung von Passwörtern erarbeiten.

- Einrichtung eines Rechte- und Nutzergruppensystems, durch das nur bestimmte Mitarbeiter Zugriff auf sensible Daten erhalten.

- Einbeziehung von privat genutzten Handys und Laptops, die für Unternehmenszwecke eingesetzt werden.

- Hilfreich ist eine Zertifizierung nach ISO 19600:2014 (Compliance Management). Hierdurch kann man nachweisen, dass man die Risiken eines regelwidrigen Verhaltens zu erkennen vermag und weiß, wie man darauf angemessen reagiert.

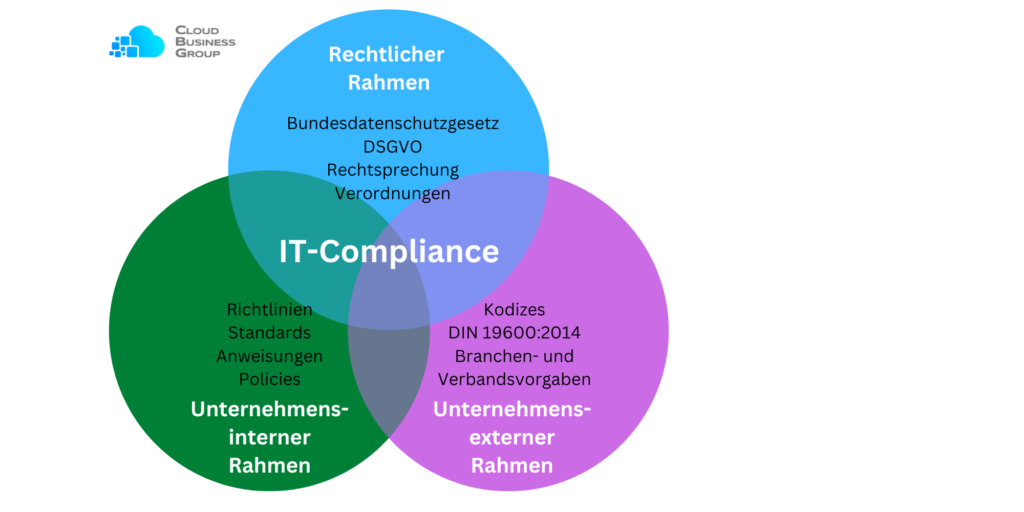

Abb: Vorgaben und Regelwerke für IT-Compliance © Cloud Business Group

Worin liegt der Nutzen einer IT-Compliance?

Neben dem reinen Schutz der Daten und des Unternehmens vor den negativen Folgen einer Nichtbeachtung (Bußgelder, Gerichts- und Anwaltskosten, Freiheitsstrafen und Imageverlust) hat IT-Compliance aber noch eine Reihe weiterer Vorteile.

Die gesamte IT wird strukturierter, transparenter, steuerbarer und überschaubarer, was zu einer qualitativen Verbesserung der IT-Verwaltung und aller Vorgänge führt. Die Sicherheit und Integrität der Daten wird auf sehr hohem Niveau gehalten, was nicht nur den Unternehmenswert, sondern auch das Ansehen des Namens steigert. Nicht zu vergessen ist auch eine deutliche Einsparung von Kosten.

Welche Herausforderungen ergeben sich aus der IT-Compliance für Unternehmen?

Die Herausforderungen bei der Implementierung eines umfangreichen IT-Compliance-Managements sind besonders vielfältig. Einige Beispiele sollen dies verdeutlichen:

- Ein umfangreiches IT-Compliance-System muss erarbeitet und umgesetzt werden, Policies erstellt, eingeführt und überwacht und alle Maßnahmen dokumentiert werden.

- Neben den Datenschutzgesetzen müssen insbesondere die sehr strengen Regelungen der DSGVO berücksichtigt werden, was z. B. einen Serverstandort (bei Cloud-Lösungen) in Europa oder gar Deutschland bedeutet.

- Persönlichkeitsrechte der Mitarbeiter müssen berücksichtigt werden. Somit dürfen Scans von auch privat genutzten Geräten nur gemacht werden, wenn sichergestellt ist, dass keine privaten Daten des Mitarbeiters eingesehen oder gar ausgelesen werden.

- Durch Mitarbeiterfluktuation müssen regelmäßige Schulungen zum Thema Datenschutz, IT-Compliance im Unternehmen und Policies erfolgen.

- Umfangreiche Cyber-Sicherheitsmaßnahmen zum Schutz vor Hackerangriffen und Malware muss eingerichtet und stets auf dem neuesten Stand gehalten werden.

- Gerade die Cloud ermöglicht viele neue Anwendungsbereiche und sichert die Zukunft des Unternehmens. Während alle IT- und sicherheitsrelevanten Aspekte im Raum sind, dürfen auch andere Bereiche der Cloud-Architektur nicht vernachlässigt werden.

Compliance geht eigentlich weit über den IT-Bereich hinaus. Es gilt nicht nur alle IT-gestützten Systeme rechtskonform zu halten, sondern sich im gesamten Geschäftsbereich abzusichern. Natürlich ist dies nur mit den geeigneten Systemen, einer automatisierten Überwachung und der Schaffung eigener Regelungen, Prozesse und Kontrollsystemen zu gewährleisten.

Sprechen Sie uns jederzeit gerne an und vereinbaren Sie einen ersten Beratungstermin. Die Cloud Business Group steht Ihnen mit ihrer geballten Fachkompetenz zur Seite, um diese gewaltige Aufgabe erfolgreich umzusetzen.

Leave a Reply